IAM 安全:從基礎到高級保護(2025 最佳實踐)

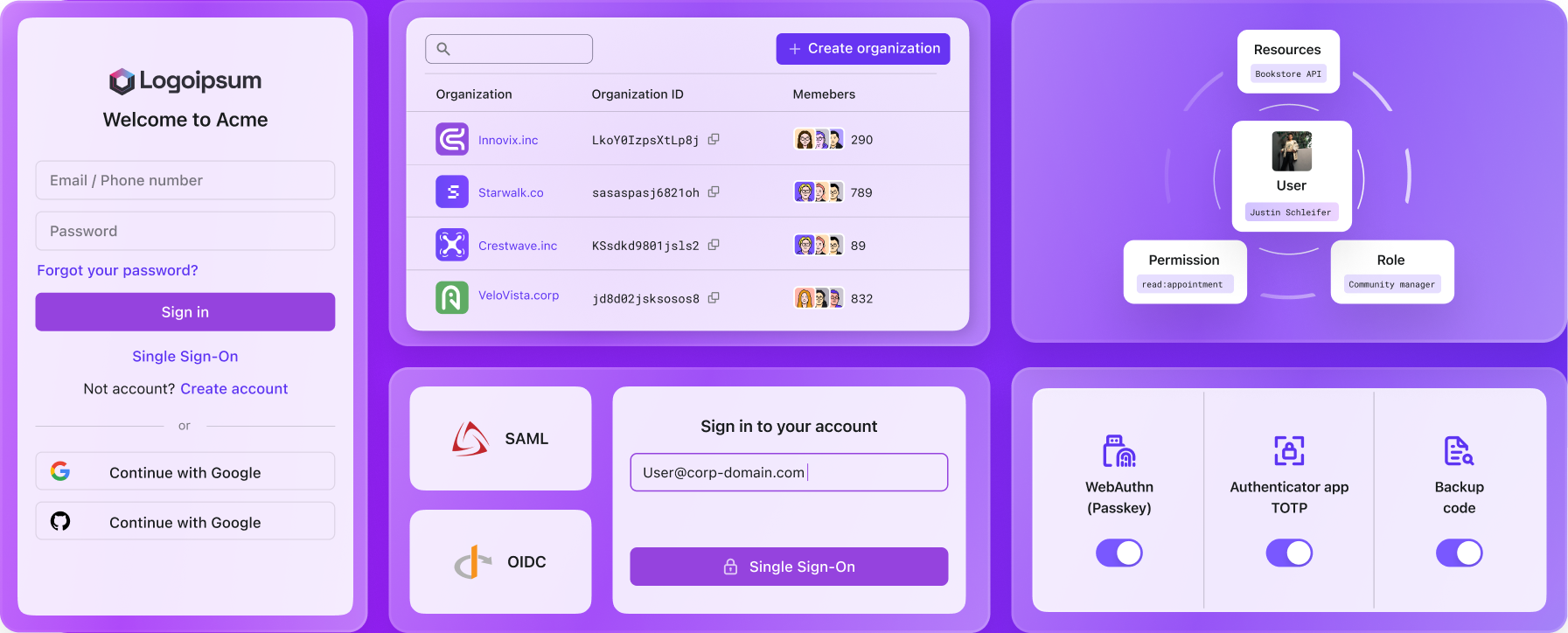

掌握 IAM 安全威脅、基本功能和現代最佳實踐。探索 Logto 的開發者優先 IAM 平台如何實施安全的身份驗證 (authN) 和授權 (authZ)。

將漏洞利用作為初始訪問點的使用 增長了 34% ,比去年 (Verizon DBIR 2025) 以及數據洩露的平均成本超過 450 萬美元,身份和訪問管理 (IAM) 不再是可選的——它是應用程序安全的關鍵基礎。對於構建現代應用程序的開發者來說,IAM 是防止未經授權訪問、數據洩漏和合規性失敗的第一道防線。

本指南分解了 IAM 安全的基礎知識、最緊迫的威脅以及 2025 年的可操作最佳實踐,並以 Logto 的開發者優先 IAM 平台作為你的實施藍圖。無論你是在保障客戶的登錄、企業工具、機器對機器的 API 還是 AI 代理,強大的IAM 解決方案都能確保安全和用戶體驗。

什麼是 IAM?

身份和訪問管理 (IAM) 管理數位身份及其跨系統的許可,確保正確的使用者(或服務)在正確的時間訪問正確的資源。其核心是三個支柱:

- 身份驗證 (AuthN): 驗證 「你是誰」(例如,密碼、生物識別技術、SSO)。

- 授權 (AuthZ): 控制 「你可以訪問什麼」(例如,基於角色的訪問控制,API 範圍)。

- 用戶管理: 協調身份生命周期(入職、角色變更、離職)。

重要性: IAM 通過用集中的、政策驅動的安全性取代薄弱、分散的訪問控制,從而減少攻擊面——而不犧牲可用性。

每個開發者必須減輕的十大 IAM 威脅

- 憑證填充: 機器人利用來自過去洩露事件中重複使用的密碼。

- 網絡釣魚與社會工程: 假的登錄入口通過用戶操控繞過 MFA。

- 不安全的 API: 破損的物件層級授權 (BOLA) 暴露敏感數據。

- 特權提升: 配置錯誤的 RBAC/ABAC 策略授予過多的訪問權限。

- 會話劫持: 被盜的 cookie 或 token 劫持已驗證的會話。

- 影子 IT: 員工使用未經批准的 SaaS 應用,繞過 SSO 控制。

- 內部威脅: 惡意或被破壞的員工濫用合法訪問權限。

- 弱默認憑證: 未更改的出廠密碼(例如,物聯網設備)。

- 令牌洩漏: 在客戶端代碼或日誌中硬編碼的 API 金鑰。

- 對身份驗證系統的拒絕服務攻擊: 淹沒的登錄頁面干擾合法訪問。

40% 的數據洩露涉及多個環境中存儲的數據 (IBM Security)。 通過採用零信任原則和現代 IAM 工具(如 Logto)來減輕這些問題。

什麼是 IAM 安全?

IAM 安全集成了政策、技術和過程來:

- 保護憑證 免受盜竊(例如,抗網絡釣魚的 MFA)。

- 實施最小特權訪問(將用戶限制為他們所需的權限)。

- 實時檢測異常(例如,不可能的旅遊登入)。

- 自動化合規性(如 GDPR、SOC2、HIPAA 等)。

現代 IAM 從基於周邊的安全性(防火牆)轉變為以身份為中心的零信任,每次都會驗證每次訪問請求。

IAM 安全功能:技術檢查表

1. 身份驗證:身份驗證的重新發明

一個強大的身份驗證系統支持針對用戶場景量身定制的 多樣化登錄方式:

| 場景 | 身份驗證方法 |

|---|---|

| 客戶登錄 | 密碼、無密碼 (Email/SMS OTP)、社交 |

| 企業客戶 | 企業 SSO (SAML/OIDC) |

| 服務到服務 | M2M 應用, API 金鑰 |

| 最終用戶 API 訪問 | 個人訪問令牌 (PATs) |

| 支援團隊 | 模仿模式 |

| 第三方應用 | OAuth 授權與同意屏幕 |

| CLI/TV/輸入限制 | OAuth 設備流 |

關鍵功能:

- 通過 OpenID Connect (OIDC) 的聯合身份驗證,用於多應用程序生態系統。

- 適用於自動化工作流和 AI 代理的安全令牌存儲/檢索。

2. 授權:細粒度的訪問控制

一旦身份驗證,使用者/應用不應該擁有不受限制的訪問權。 實施:

- RBAC: 團隊基礎的許可群組(例如,「管理員」、「查看者」)。

- ABAC: 以代碼為政策(例如,

department=finance AND device=managed)。 - 資源範圍: 組織特征的租戶隔離、個人訪問令牌到期、第三方應用授權對話框。

了解更多關於 授權功能。

3. 高級保護:超越基礎

在安全性和可用性之間取得平衡,使用以下關鍵保護措施:

| 保護 | 實施 |

|---|---|

| 抗網絡釣魚登錄 | 密鑰 (WebAuthn by FIDO2) |

| 认证保护 | MFA (TOTP, 備份代碼), 加強驗證 |

| 憑證安全 | 增強的密碼策略 |

| 機器人防禦 | 驗證碼 (例如,reCAPTCHA, Cloudflare Turnstile) |

| 防止暴力破解 | 多次嘗試登錄後識別鎖定 |

| 數據隱私 | 在身份驗證時隱藏帳戶存在 |

| 帳戶完整性 | 阻止一次性電郵,子地址,特定電郵域名,可疑 IP |

| 加密衛生 | 常規簽名密鑰輪替 |

| 會話安全 | OIDC 背渠道退出 |

| CSRF 防止 | OIDC state 檢查 + PKCE + CORS |

| DoS 減輕 | 防火牆,彈性計算資源 |

4. 用戶管理與監控

主動解決風險:

與 Logto 一起使用的 IAM 安全最佳實踐

我們很高興地宣布 Logto 的 新「安全」模塊,旨在不損害保護的情況下簡化 IAM 實施。

Logto 涵蓋了上述 IAM 堆棧的各個方面:從身份驗證、授權、用戶管理到高級保護。

無論是選擇 Logto Cloud(完全託管的,符合 SOC2 的服務)還是 Logto Open Source(自託管的靈活性),你都可以快速且安全地設置你的 IAM 系統,幫助你的業務更快地進入市場並開始創造收入。

對於 Logto Cloud 用戶:

- 使用 Dev 租戶 免費探索和測試所有功能。

- Prod 租戶 提供極具競爭力的價格:

- 免費計劃 包括基本安全功能,如:

- 無密碼身份驗證

- 基礎安全工具:增強的密碼策略、僅限邀請註冊、加強驗證、簽名密鑰輪替、OIDC 背渠道退出、CSRF 保護、DoS 保護等。

- 專業計劃 起價為 $16/月,具有靈活的按需付費模式:

- 基本功能:API 保護、RBAC、第三方應用授權等。

- +$48 用於高級 MFA(密鑰,TOTP,備份代碼)

- +$48 啟用組織多租戶隔離

- +$48 完整的高級安全套件,包括驗證碼、電郵阻止清單、登入鎖定等。

- 免費計劃 包括基本安全功能,如:

結論

IAM 安全不應該延緩創新。通過 Logto 的開發者優先平台和預構建的安全功能,你可以在幾天之內(而非幾個月)部署 企業級 IAM。不用再與傳統身份驗證系統纏鬥;從源頭開始預防洩密。

準備好保護你的應用程序了嗎?免費開始使用 Logto。